Over 80,000 udnyttelige Hikvision-kameraer eksponeret online

Tidligere har HIKvision været ramt af flere skandaler herunder installerings af aflytningsmekanismer på firmaets produkter hvorfor USA har forbudt en lang række kinesiske produkter heriblandt Dahua og Hikvision. Tidligere har vi dækket hvordan Moobot botnettet spredte sig via Hikvision videokameraer med flere sårbarheder og hvorfor der er kommet lovgivninger, ekskluderinger og anbefalinger mod HIKVISION. Nu har sikkerhedsforskere…

Tidligere har HIKvision været ramt af flere skandaler herunder installerings af aflytningsmekanismer på firmaets produkter hvorfor USA har forbudt en lang række kinesiske produkter heriblandt Dahua og Hikvision. Tidligere har vi dækket hvordan Moobot botnettet spredte sig via Hikvision videokameraer med flere sårbarheder og hvorfor der er kommet lovgivninger, ekskluderinger og anbefalinger mod HIKVISION.

Nu har sikkerhedsforskere opdaget over 80.000 Hikvision-kameraer, der er sårbare over for en kritisk kommandoinjektionsfejl, der let kan udnyttes via specielt udformede meddelelser sendt til den sårbare webserver.

Fejlen spores som CVE-2021-36260 og blev adresseret af Hikvision via en firmwareopdatering i september 2021.

Men ifølge et whitepaper udgivet af CYFIRMA har titusinder af systemer, der bruges af 2.300 organisationer i 100 lande, stadig ikke anvendt sikkerhedsopdateringen.

Der har været to kendte offentlige udnyttelser til CVE-2021-36260, en offentliggjort i oktober 2021 og den anden i februar 2022, så trusselsaktører på alle færdighedsniveauer kan søge efter og udnytte sårbare kameraer.

I december 2021 brugte et Mirai-baseret botnet kaldet ‘Moobot’ den særlige udnyttelse til at sprede sig aggressivere end vi tidligere har set og de hackede systemer til DDoS (distribueret denial of service) sværme.

I januar 2022 advarede CISA om, at CVE-2021-36260 var blandt de aktivt udnyttede fejl på den daværende offentliggjorte liste og advarede organisationer om, at angribere kunne “tage kontrol” over enheder og straks lappe fejlen.

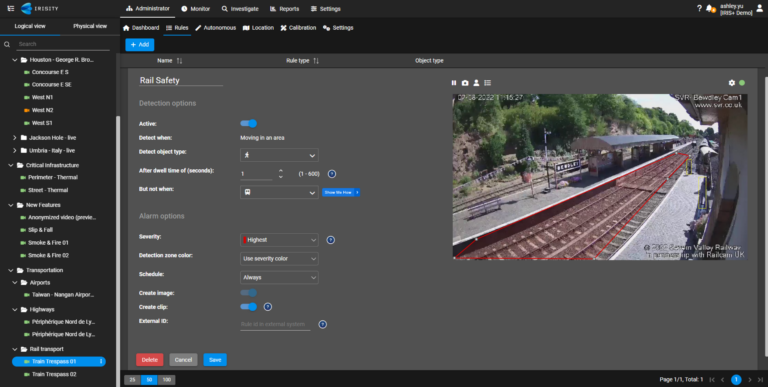

Sårbar og udnyttet

CYFIRMA siger, at russisktalende hackingfora ofte sælger netværksindgangspunkter, der er afhængige af udnyttelige Hikvision-kameraer, der kan bruges enten til “botnetting” eller lateral bevægelse.

Prøve solgt på russiske fora (CYFIRMA)

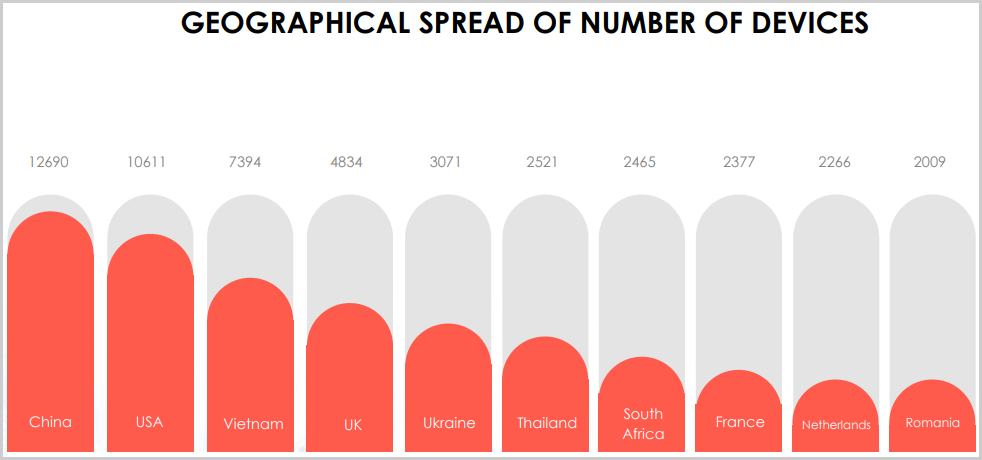

Af en analyseret prøve på 285,000 internetvendte Hikvision-webservere fandt cybersikkerhedsfirmaet omkring 80,000 stadig sårbare over for udnyttelse.

De fleste af disse er placeret i Kina og USA, mens Vietnam, Storbritannien, Ukraine, Thailand, Sydafrika, Frankrig, Holland og Rumænien alle tæller over 2.000 sårbare slutpunkter.

Placering af sårbare Hikvision-kameraer (CYFIRMA)

Mens udnyttelsen af fejlen ikke følger et specifikt mønster lige nu, da flere trusselsaktører er involveret i denne bestræbelse, CYFIRMA understreger sagerne om de kinesiske hackinggrupper APT41 og APT10 samt russiske trusselgrupper med speciale i cyberspionage.

Et eksempel, de giver, er en cyberspionagekampagne ved navn “think pocket”, som har været målrettet mod et populært forbindelsesprodukt, der bruges i en række industrier over hele kloden siden august 2021.

“Fra en Analogi med Ekstern Trussel Landscape Management (ETLM) kan cyberkriminelle fra lande, der måske ikke har et hjerteligt forhold til andre nationer, bruge de sårbare Hikvision-kameraprodukter til at lancere en geopolitisk motiveret cyberkrigsførelse,” forklarer CYFIRMA i hvidbogen.

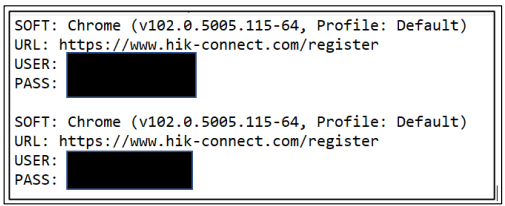

Svage adgangskoder også et problem

Bortset fra sårbarheden ved kommandoinjektion er der også spørgsmålet om svage adgangskoder, som brugerne indstiller for nemheds skyld, eller som følger med enheden som standard og ikke nulstilles under den første opsætning.

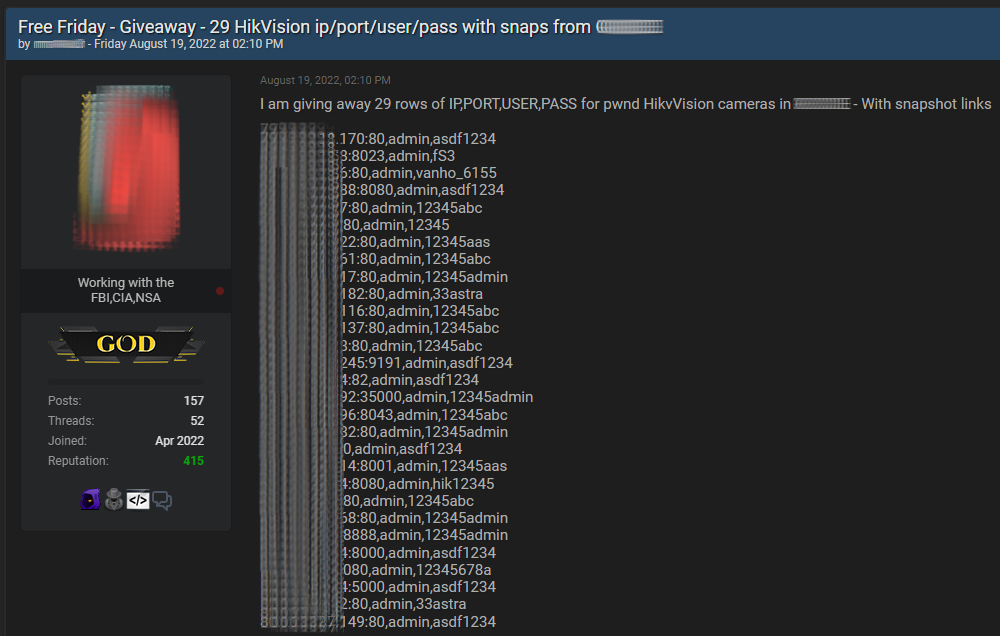

Bleeping Computer har opdaget flere tilbud om lister, nogle endda gratis, der indeholder legitimationsoplysninger til Hikvision kamera live video feeds på clearnet hacking fora.

Forumbrugere, der deler hullede Hikvision-slutpunkter

Hvis du betjener et Hikvision-kamera, bør du prioritere at installere den seneste tilgængelige firmwareopdatering, bruge en stærk adgangskode og isolere IoT-netværket fra kritiske aktiver ved hjælp af en firewall eller et VLAN. Man kan også benytte vor PENTEST til at se om du som følge af brug af HIKVISION har åbne sårbarheder mod Internettet.

Kilde: Bleebing Computer, HIKVISION, VIDEOANALYSE

Fotokredit: Hikvisionm Bleebing Computer