Millioner af videokameraer, VCR, VMS, routere og IoT-enheder påvirket af DNS-fejl

Biblioteket uClibc og dets søsterkopi fra OpenWRT-teamet, uClibc-ng. Begge varianter bruges i vid udstrækning af alle store videokamera leverandører som Netgear, Axis og Linksys samt Linux-distributioner, der er egnede til indlejrede applikationer. En sårbarhed i DNS-komponenten (Domain Name System) i et populært C-standard-bibliotek, der findes i en bred vifte af IoT-produkter, kan sætte millioner af enheder…

Biblioteket uClibc og dets søsterkopi fra OpenWRT-teamet, uClibc-ng. Begge varianter bruges i vid udstrækning af alle store videokamera leverandører som Netgear, Axis og Linksys samt Linux-distributioner, der er egnede til indlejrede applikationer. En sårbarhed i DNS-komponenten (Domain Name System) i et populært C-standard-bibliotek, der findes i en bred vifte af IoT-produkter, kan sætte millioner af enheder i risiko for DNS-forgiftningsangreb.

En trusselsaktør kan bruge DNS-forgiftning eller DNS-spoofing til at omdirigere offeret til et ondsindet websted, der hostes på en IP-adresse på en server, der kontrolleres af angriberen i stedet for den legitime placering. Ifølge forskere ved Nozomi Networks, en løsning er i øjeblikket ikke tilgængelig fra udvikleren af uClibc, hvilket efterlader produkter fra op til 200 leverandører i fare.

Oplysninger om DNS sårbarheden

uClibc-biblioteket er et C-standardbibliotek til indlejrede systemer, der tilbyder forskellige ressourcer, der er nødvendige af funktioner og konfigurationstilstande på disse enheder.

DNS-implementeringen i dette bibliotek giver en mekanisme til at udføre DNS-relaterede anmodninger som opslag, oversættelse af domænenavne til IP-adresser osv.

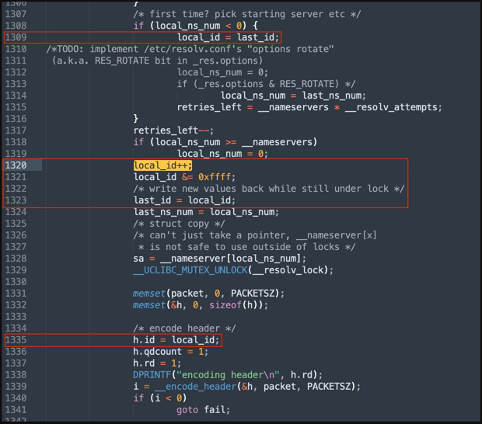

Nozomi gennemgik sporet af DNS-anmodninger udført af en tilsluttet enhed ved hjælp af uClibc-biblioteket og fandt nogle særegenheder forårsaget af en intern opslagsfunktion.

Efter at have undersøgt yderligere opdagede analytikerne, at DNS-opslagsanmodningens transaktions-id var forudsigeligt. På grund af dette kan DNS-forgiftning være mulig under visse omstændigheder.

Konsekvenser for videokameraer, NVR, VMS og routere m.v.

Hvis operativsystemet ikke bruger randomisering af kildeport, eller hvis det gør det, men angriberen stadig er i stand til at brute-tvinge 16-bit kildeportværdien, kan et specielt udformet DNS-svar, der sendes til enheder, der bruger uClibc, udløse et DNS-forgiftningsangreb. DNS-forgiftning narrer praktisk talt målenheden til at pege på et vilkårligt defineret slutpunkt og engagere sig i netværkskommunikation med det. Ved at gøre det, angriberen ville være i stand til at omvise trafikken til en server under deres direkte kontrol.

“Angriberen kunne derefter stjæle eller manipulere oplysninger, der blev overført af brugerne, og udføre andre angreb mod disse enheder for fuldstændigt at kompromittere dem. Hovedproblemet her er, hvordan DNS-forgiftningsangreb kan tvinge et godkendt svar,” – Nozomi Networks

Afbødning og fastsættelse

Nozomi opdagede fejlen i september 2021 og informerede CISA om den. Derefter, i december, det rapporterede til CERT Coordination Center, og endelig, i januar 2022, det afslørede sårbarheden til over 200 potentielt påvirkede leverandører.

Som nævnt ovenfor er der i øjeblikket ingen rettelse tilgængelig for fejlen, som nu spores under ICS-VU-638779 og VU # 473698 (ingen CVE endnu).

I øjeblikket koordinerer alle interessenter for at udvikle en levedygtig fejlrettelse, og samfundet forventes at spille en central rolle i dette, da dette netop var formålet med offentliggørelsen.

Da de berørte leverandører bliver nødt til at anvende programrettelsen ved at implementere den nye uClibc-version på firmwareopdateringer, det vil tage et stykke tid, før rettelserne når ud til slutbrugerne.

Selv da bliver slutbrugerne nødt til at anvende firmwareopdateringerne på deres enheder, hvilket er et andet kvælningspunkt, der forårsager forsinkelser i at rette kritiske sikkerhedsfejl.

“Fordi denne sårbarhed forbliver upatchet, kan vi af hensyn til samfundets sikkerhed ikke afsløre de specifikke enheder, vi testede på,” og

siger Nozomi

“Vi kan dog afsløre, at de var en række kendte IoT-enheder, der kører de nyeste firmwareversioner med stor chance for, at de implementeres i hele den kritiske infrastruktur.”

“Det må vi så håbe, for videovervågning er jo intet værd hvis de kan overvåges. Vore penetrationstests opfanger dog denne og lignende sårbarheder i fortiden og i fremtiden,”

siger Michael Rasmussen fra VIDEOANALYSE A/S.

og

“Vi skønner at det vil tage 14 dage før rettelsen er tilstede og dermed ca. 1-3 måneder før 50% af de berørte IOT enheder såsom en Videokamera installation er opdateret, fordi videokamera brugere ikke er så hurtige til at opdatere, Mange har aldrig opdateret sin firmware og operativsystemet m.v.”

Brugere af IoT- og routerenheder bør holde øje med nye firmwareudgivelser fra leverandører og anvende de seneste opdateringer, så snart de bliver tilgængelige.

Kilde: Bleeping Computer

Fotokredit: Stock.Adobe.Com og Kilde for Screendump: Nozomi