HIK VISION er en kinessisk producent af videokameraer der er kendt ulovlig i USA af 2 præsidenter og andre lande. Danmark og EU + andre lande og EU igang med udskiftning af bl.a. Huawei, HIKvision, Hikua, Dahua og i alt 35 andre producenter. Der er indført eller overvejes love herom på grund af Kina som verdens største aggressive diktatorstat uden ytringsfrihed, religionsfrihed og Kina har selv har forbud mod andre landes produkter. Kina udfører daglig spionage, IP Tyveri, Ransomware og nuldags sårbarheder mod EU/USA. Kinas “Going Global” strategi medfører en valutakrig for global politisk og markedsmæssig undertrykkelse af andre lande. Dertil kommer nul menneskerrettigheder, børnerettigheder, moderne slaveri, udrydelsesmasakrer på civilbefolkningen og mere end 500 koncentrationslejre, fængsler og undertrykkelser af bl.a. Hong-Kong, Tibet, Taiwan, Xinjiang, Uigurer, Kasakhere og muslimske etniske grupper. Kinesiske produkter symboliserer således moderne slaveri, antidemokrati og der er ej heller menneske eller børnerettigheder respekteret. Kina har endvidere truet vor Statsminister, hvis ikke man valgte Kinesiske 5G produkter (Huawei sagen). Kina har selv forbudt udenlandske kameraer, presse og tusindvis af produkter fra andre lande. Kilder: IPVM.COM, Reuters, The Guardian og NYT.

Sideindhold: (tryk på links)

Moobot botnet breder sig via Hikvision kamera sårbarhed

En Mirai-baserede botnet kaldet ‘Moobot’ spreder sig aggressivt via at udnytte en kritisk kommando injektion fejl i webserveren af mange Hikvision produkter. Hikvision går for at være de dårligst sikrede kameraer på markedet, men sælges heldigvis ikke i Danmark, så mejet.

Hikvision er nemlig en statsejet kinesisk producent af overvågningskameraer og udstyr, som den amerikanske regering sanktionerede på grund af menneskerettighedskrænkelser og mulig videre sendelse af data (lyd og billede) til Kina. Endeligt kan en funktion i Hikvision udstyr logge ind på kameraet, angiveligt for at lave service, men det er jo et brud på international sikkerhed, hvis en producent kan logge ind på udstyret og derfra sniffe på netværket, som det hedder.

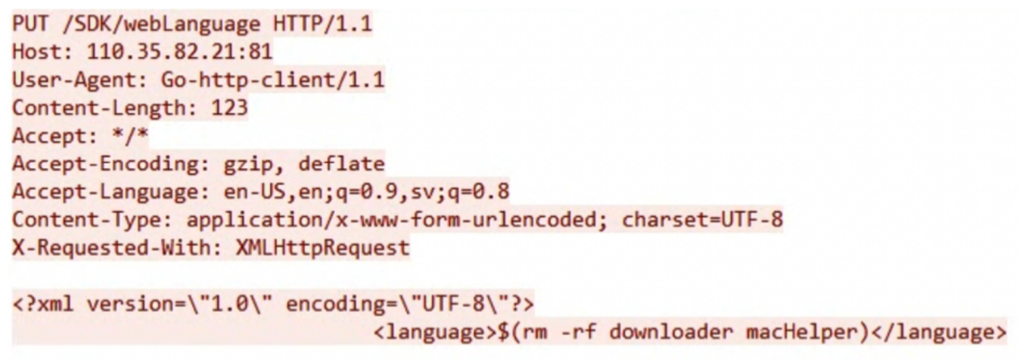

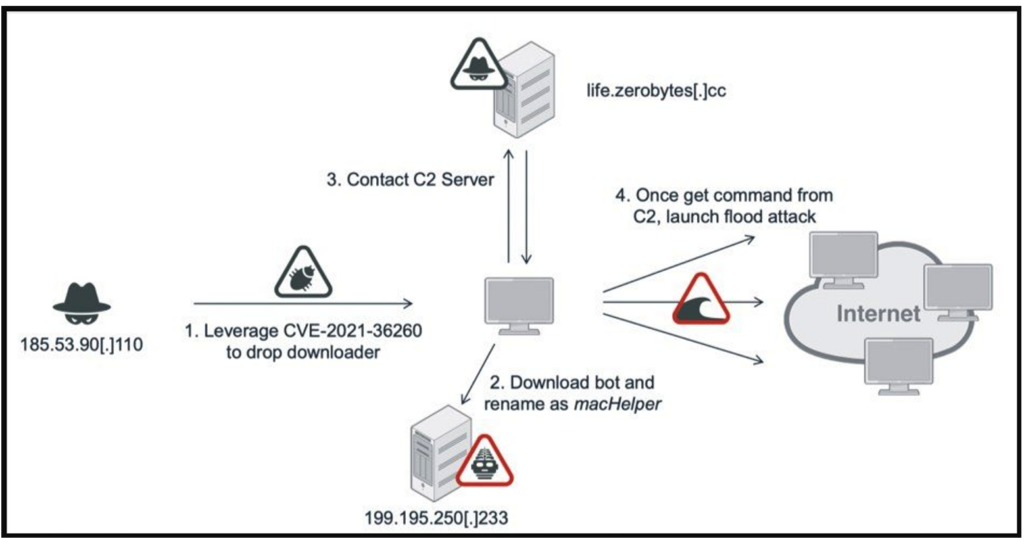

Denne sikkerhedsrisiko spores som CVE-2021-36260 og kan udnyttes eksternt ved at sende særligt udformede meddelelser, der indeholder skadelige kommandoer.

Hikvision løste fejlen angiveligt fejlen i september, men det kræver en firmware opdatering mærket til version 210628, men ikke alle brugere skyndte sig at anvende sikkerhedsopdateringen. De er nu ofre for et botnetværk.

Fortinet har rapporteret, at Moobot udnytter denne fejl til at kompromittere unpatched enheder og udtrække følsomme data fra ofrene.

Infektionsprocessen

Udnyttelsen af fejlen er ret enkel, da den ikke kræver godkendelse og kan udløses ved at sende en besked til en offentligt eksponeret sårbar enhed. Med denne kode kan du teste dit udstyr:

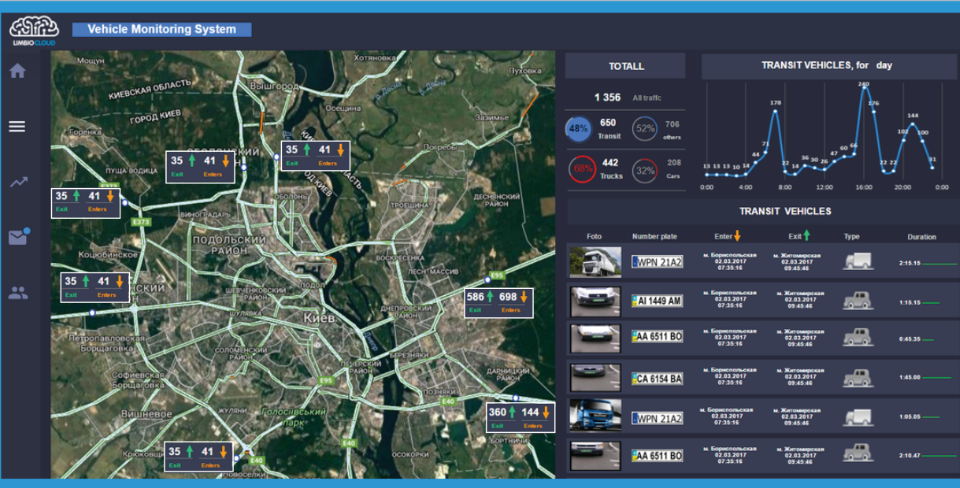

Blandt de forskellige faciliteter, der udnytter det aktive sikkerhedshul hos HIKvision med fejlen CVE-2021-36260, er en downloader maskeret som “macHelper”, som henter og udfører Moobot med parameteren “hikivision”.

Den malware ændrer også grundlæggende kommandoer som “genstart”, så de ikke fungerer korrekt og vil forhindre administrator i at genstarte den kompromitterede enhed.

Et nyt spin af Mirai

Fortinet analytikerne siger at de har spottet fælles punkter mellem Moobot og Mirai, såsom den datastreng, der bruges i den tilfældige alfanumeriske strenggeneratorfunktion.

Desuden har Moobot nogle elementer fra Satori, en anden Mirai-variant, hvis forfatter blev arresteret og dømt i sommeren 2020.

Ligheder med Satori omfatter:

- Brug af en separat downloader.

- Forking af “/usr/sbin*” processen.

- Overskrivning af den legitime “macHelper” fil med Moobot eksekverbare.

Men det faktum, at botnet stadig tilføjer nye CVE indikerer, at det bliver aktivt udviklet og beriget med nye målrettede potentialer. Hikvision er ikke alene om problemet, men at producenten ikke sørger for at informerer bredt om disse fejl, er bekymrende.

DDoS hære er et yndet middel samtidigt med Ransomware angreb, dette bruges ofte til at aflede opmærksomheden på et hackingforsøg, men også til egentligt afpresning

Målet med Moobot er at indarbejde en kompromitteret enhed i en DDoS sværm.

C2 sender en SYN-oversvømmelseskommando sammen med mål-IP-adressen og portnummeret for at angribe. Det er sådan her ud:

Andre kommandoer, som C2-serveren kan sende, omfatter 0x06 for UDP-oversvømmelse, 0x04 til ACK-oversvømmelse og 0x05 til ACK+PUSH-oversvømmelse.

Ved at undersøge de hentede pakkedata kunne Fortinet opspore en Telegram-kanal, der begyndte at tilbyde DDoS-tjenester i august sidste år.

Hvis din enhed er tilmeldt DDoS-sværme, resulterer det i øget energiforbrug, accelereret slid og får enheden til at reagere.

Den bedste måde at beskytte dine IoT-enheder mod botnets på er at anvende tilgængelige sikkerhedsopdateringer så hurtigt som muligt, isolere dem i et dedikeret netværk og erstatte standardlegitimationsoplysningerne med stærke adgangskoder.

Om man vil benytte sig af kinessiske producenter er så et andet IT Sikkerhedpolitisk spørgsmål.

Kilde: Fortinet.com, iCare.dk og Hackernews.

Fotokredit: Fortinet.com